[FR] Keynote par Gaël Delalleau

À propos de Gaël Delalleau @gaeldelalleau

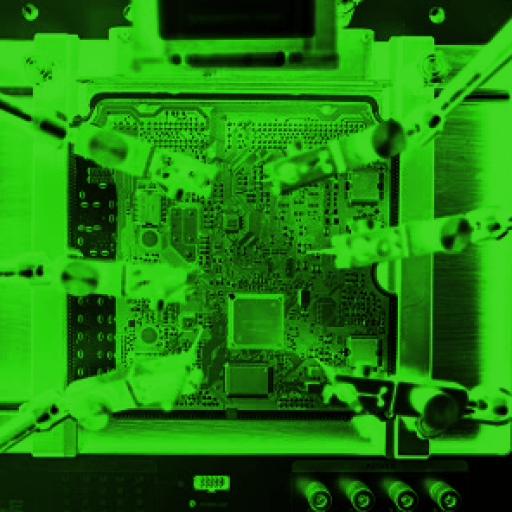

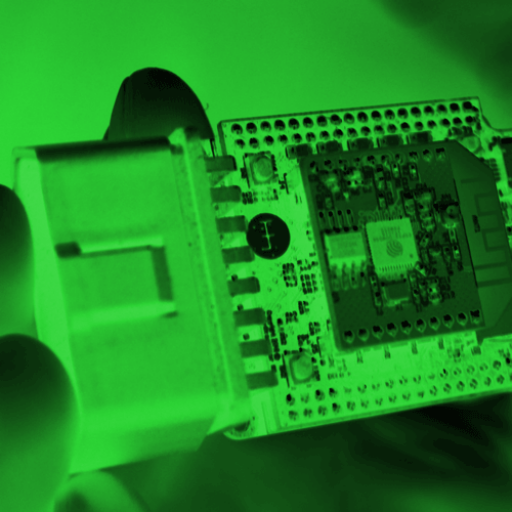

Gaël Delalleau est un organisme biologique cellulaire de type humain, généré il y a bientôt quarante ans. Très jeune, son habitat naturel a évolué, passant du BASIC et de l'assembleur Z80 sur Ams...

MORE ↦